服务器端生成Token

在现代网络应用中,身份验证和授权是至关重要的,为了确保安全性,许多系统使用令牌(Token)来代替传统的会话管理机制,本文将详细介绍服务器端如何生成和管理Token,包括其原理、常用算法、最佳实践以及相关工具的使用。

什么是Token?

Token是一种用于身份验证的字符串,通常由服务器生成并发送给客户机,客户机随后可以在后续请求中使用这个Token来证明其身份,常见的Token类型包括:

JWT (JSON Web Token)

JWT (JSON Web Token)

原理

JWT是一种紧凑、URL安全的令牌格式,可以包含用户的身份信息和其他数据,JWT通常由三个部分组成:

1、Header: 包含令牌的类型和签名算法。

2、Payload: 包含声明(claims),如用户信息、过期时间等。

3、Signature: 用于验证消息未被篡改。

示例

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c

生成JWT

以下是一个使用Python和PyJWT库生成JWT的示例:

import jwt import datetime 秘钥 SECRET_KEY = 'your_secret_key' 生成Token def generate_token(user_id): payload = { 'user_id': user_id, 'exp': datetime.datetime.utcnow() + datetime.timedelta(hours=1), # 设置过期时间为1小时 'iat': datetime.datetime.utcnow(), # 签发时间 } token = jwt.encode(payload, SECRET_KEY, algorithm='HS256') return token 使用示例 user_id = 1234567890 token = generate_token(user_id) print(token)

原理

OAuth 2.0是一种开放标准,用于访问第三方资源的授权,它通过Access Token来允许客户端访问资源服务器上的受保护资源。

流程

1、用户认证: 用户在客户端登录。

2、授权码获取: 客户端向授权服务器请求授权码。

3、访问令牌获取: 客户端使用授权码向授权服务器请求访问令牌。

4、资源访问: 客户端使用访问令牌访问资源服务器上的受保护资源。

示例

以下是一个使用Python和Requests库获取OAuth 2.0 Access Token的示例:

import requests

配置参数

client_id = 'your_client_id'

client_secret = 'your_client_secret'

auth_url = 'https://authorization-server.com/token'

data = {

'grant_type': 'client_credentials',

'client_id': client_id,

'client_secret': client_secret,

}

发起请求

response = requests.post(auth_url, data=data)

access_token = response.json().get('access_token')

print(access_token)

原理

Session Tokens是由服务器生成并在服务器端存储的令牌,用于跟踪用户的会话状态,与JWT不同,Session Tokens不包含任何用户信息,仅作为会话标识符。

示例

以下是一个使用Python和Flask框架生成Session Token的示例:

from flask import Flask, session, jsonify

import uuid

app = Flask(__name__)

app.secret_key = 'your_secret_key'

@app.route('/login', methods=['POST'])

def login():

session['user_id'] = 1234567890

session['token'] = str(uuid.uuid4())

return jsonify({'token': session['token']}), 401

@app.route('/protected', methods=['GET'])

def protected():

if 'token' in session:

return 'This is a protected route!'

else:

return 'Unauthorized', 401

if __name__ == '__main__':

app.run(debug=True)

最佳实践

使用强加密算法

无论是JWT还是OAuth 2.0,都应使用强加密算法(如HS256或RS256)来确保Token的安全性。

设置合理的过期时间

为了避免Token长期有效带来的安全风险,应设置合理的过期时间(如1小时),对于需要长时间保持会话的应用,可以使用Refresh Token机制。

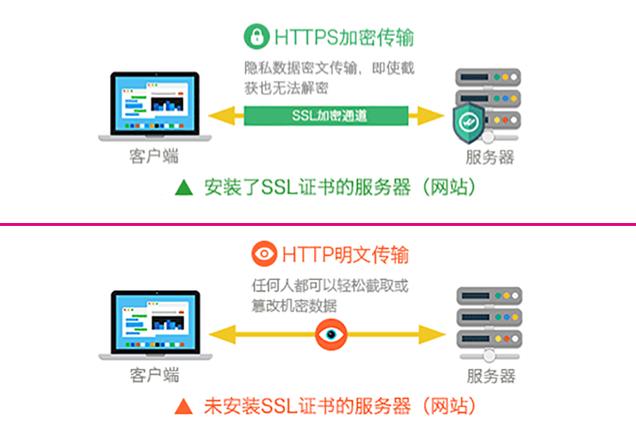

3. 使用HttpOnly和Secure标志

对于Web应用,应在Cookie中设置HttpOnly和Secure标志,以防止XSS攻击和中间人攻击。

定期轮换密钥

定期更换用于签名Token的密钥,以减少密钥泄露后的影响。

相关问题与解答

问题1:如何在Django中实现JWT认证?

解答:在Django中实现JWT认证,可以使用djangorestframework-simplejwt包,以下是一个简单的实现步骤:

1、安装包:

pip install djangorestframework simplejwt

2、配置Django项目:在settings.py中添加'rest_framework'和'rest_framework_simplejwt'到INSTALLED_APPS列表中。

3、创建视图:创建一个登录视图,使用ObtainAuthToken类来生成JWT。

from rest_framework_simplejwt.views import ObtainAuthToken

from django.urls import path

urlpatterns = [

path('api/token/', ObtainAuthToken.as_view(), name='token_obtain_pair'),

]

4、配置路由:在urls.py中添加上述路由。

5、请求Token:通过POST请求/api/token/,传递用户名和密码,即可获得JWT。

问题2:如何防止Token重放攻击?

解答:为了防止Token重放攻击,可以采用以下方法:

使用nonce值:在每个请求中包含一个唯一的nonce值,并在服务器端记录已使用的nonce值,如果发现重复的nonce值,则拒绝请求。

使用短期有效的Token:设置Token的有效期较短(如几秒钟),并结合刷新机制,使每次请求都需要重新获取新的Token。

使用双因素认证:结合其他认证方式(如短信验证码、电子邮件验证码等),增加攻击者的难度。

以上就是关于“服务器端生成token”的问题,朋友们可以点击主页了解更多内容,希望可以够帮助大家!

原创文章,作者:K-seo,如若转载,请注明出处:https://www.kdun.cn/ask/763445.html

微信扫一扫

微信扫一扫